|

Come abilitare gli aggiornamenti di sicurezza automatici su Debian e Ubuntu (senza intervento manuale)

Vuoi tenere il tuo sistema Debian o Ubuntu sempre aggiornato e sicuro, senza dover fare nulla a mano? In questa guida ti spiego come configurare gli aggiornamenti di sicurezza automatici grazie a unattended-upgrades, il tool ideale per server, VPS e anche PC desktop.

Mantenere aggiornato il sistema, soprattutto con le patch di sicurezza, è fondamentale su qualsiasi distribuzione GNU/Linux. Per semplificare questo compito, esiste un pacchetto chiamato unattended-upgrades pensato per i sistemi basati su Debian.

unattended-upgrades ci permette di installare automaticamente i pacchetti aggiornati e le patch di sicurezza non appena sono disponibili. Possiamo configurare il sistema per aggiornare tutti i pacchetti oppure solo quelli di sicurezza. Questo può essere particolarmente utile nella gestione di server Debian e Ubuntu senza interfaccia grafica (headless). Naturalmente è possibile configurarlo anche su un sistema desktop.

In questo tutorial ti spiego come abilitare gli aggiornamenti di sicurezza automatici su Debian e Ubuntu direttamente da terminale, usando il pacchetto unattended-upgrades. Una guida semplice e pratica, ideale per VPS, server headless e utenti che vogliono automatizzare le patch senza dover intervenire manualmente.

Come installare aggiornamenti e patch di sicurezza automaticamente in Debian e Ubuntu

Per installare automaticamente gli aggiornamenti e le patch di sicurezza (senza intervento manuale), prima dobbiamo installare il pacchetto unattended-upgrades. Per farlo, esegui il comando:

sudo apt update

sudo apt install unattended-upgradesOra dobbiamo configurare gli aggiornamenti automatici.

Apri il file /etc/apt/apt.conf.d/50unattended-upgrades con:

sudo nano /etc/apt/apt.conf.d/50unattended-upgradesIn Debian cerca la sezione:

Unattended-Upgrade::Origins-Pattern {

// Codename based matching:

// This will follow the migration of a release through different

// archives (e.g. from testing to stable and later oldstable).

// Software will be the latest available for the named release,

// but the Debian release itself will not be automatically upgraded.

// "origin=Debian,codename=${distro_codename}-updates";

// "origin=Debian,codename=${distro_codename}-proposed-updates";

"origin=Debian,codename=${distro_codename},label=Debian";

"origin=Debian,codename=${distro_codename},label=Debian-Security";

"origin=Debian,codename=${distro_codename}-security,label=Debian-Security";

// Archive or Suite based matching:

// Note that this will silently match a different release after

// migration to the specified archive (e.g. testing becomes the

// new stable).

// "o=Debian,a=stable";

// "o=Debian,a=stable-updates";

// "o=Debian,a=proposed-updates";

// "o=Debian Backports,a=${distro_codename}-backports,l=Debian Backports";

};

In Ubuntu trovi un blocco simile:

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

// Extended Security Maintenance; doesn't necessarily exist for

// every release and this system may not have it installed, but if

// available, the policy for updates is such that unattended-upgrades

// should also install from here by default.

"${distro_id}ESMApps:${distro_codename}-apps-security";

"${distro_id}ESM:${distro_codename}-infra-security";

// "${distro_id}:${distro_codename}-updates";

// "${distro_id}:${distro_codename}-proposed";

// "${distro_id}:${distro_codename}-backports";

};

Come vedi nelle rispettive configurazioni, ho configurato esclusivamente l’aggiornamento automatico dei pacchetti di sicurezza.

Se vuoi includere anche gli aggiornamenti da altre sorgenti come updates, proposed e backports, ti basta togliere il commento (//) dalle relative righe. Personalizza gli aggiornamenti in base alle tue esigenze.

FAQ: Qual è la differenza tra aggiornamenti di sicurezza e aggiornamenti standard?

Salva ed esci dal file.

Ora che abbiamo configurato gli aggiornamenti automatici, dobbiamo abilitarli.

Modifica il file /etc/apt/apt.conf.d/20auto-upgrades con:

sudo nano /etc/apt/apt.conf.d/20auto-upgradesDebian e Ubuntu leggono i parametri APT periodicamente, definiti nei file sotto:

APT::Periodic::Update-Package-Lists "1";

APT::Periodic::Unattended-Upgrade "1";

APT::Periodic::AutocleanInterval "7";Significato dei parametri:

"1"= attivo una volta al giorno"7"= eseguito ogni 7 giorni (per l’autoclean)- “0” = disattivato

Questa configurazione aggiorna la lista pacchetti quotidianamente, scarica gli aggiornamenti disponibili, li installa automaticamente (grazie a unattended-upgrades) senza chiedere conferma all’utente e pulisce la cache una volta a settimana.

Serve riavviare qualche servizio?

No. Nessun riavvio è richiesto. Dopo aver salvato le modifiche, saranno applicate alla prossima esecuzione pianificata.

FAQ. Domande frequenti sugli aggiornamenti automatici su Debian e Ubuntu

- Il sistema si riavvia da solo dopo un aggiornamento?

No, non per impostazione predefinita. Anche se unattended-upgrades installa aggiornamenti automaticamente, il riavvio non avviene da solo a meno che tu non lo attivi esplicitamente nel file /etc/apt/apt.conf.d/50unattended-upgrades, in questo modo:

sudo nano /etc/apt/apt.conf.d/50unattended-upgradesCerca questa riga (sarà commentata con //):

//Unattended-Upgrade::Automatic-Reboot "false";E modificala rimuovendo i // e impostando su true:

Unattended-Upgrade::Automatic-Reboot "true";E puoi anche impostare l’orario del riavvio automatico con:

Unattended-Upgrade::Automatic-Reboot-Time "03:00";Questo fa sì che il riavvio venga eseguito alle 3:00 del mattino.

- È sicuro attivare gli aggiornamenti automatici?

Sì, soprattutto per gli aggiornamenti di sicurezza. Questi aggiornamenti sono testati e approvati dai team di Debian e Ubuntu, e servono a correggere vulnerabilità che potrebbero mettere a rischio il tuo sistema.

Tuttavia, è consigliabile non attivare automaticamente gli aggiornamenti “proposed” o “backports”, perché possono contenere software ancora in fase di test.

- Vale la pena attivarli anche su un computer desktop o portatile?

Dipende dall’uso che ne fai. Se usi il PC per lavorare o navigare, e non vuoi stare dietro agli aggiornamenti manuali, attivarli può essere una comodità e una garanzia in più. Però valuta bene la funzione di riavvio automatico: potresti trovarti con un riavvio imprevisto mentre stai lavorando.

- Qual è la differenza tra aggiornamenti di sicurezza e aggiornamenti standard?

- Gli aggiornamenti di sicurezza correggono falle critiche e vengono applicati subito.

- Gli aggiornamenti standard riguardano nuove versioni di pacchetti o migliorie generiche.

Per default, unattended-upgrades applica solo quelli di sicurezza. Se vuoi aggiungere anche gli altri, devi modificare a mano la configurazione.

- Che succede se abilito anche

-proposede-backports?

Potresti trovarti con software instabile o non completamente testato, utile magari per chi vuole le ultime novità o collabora allo sviluppo, ma rischioso su macchine di produzione.

In generale, è meglio lasciarli commentati (disattivati) a meno che tu non sappia esattamente cosa stai facendo.

- Dove trovo il log degli aggiornamenti automatici?

Tutti gli aggiornamenti effettuati automaticamente vengono registrati qui:

/var/log/unattended-upgrades/unattended-upgrades.logControllarlo ogni tanto può aiutarti a verificare che tutto funzioni come previsto.

- Posso disattivare gli aggiornamenti automatici se cambio idea?

Certo. Basta eseguire:

sudo dpkg-reconfigure --priority=low unattended-upgradesE selezionare “No” nella finestra interattiva.

Conclusione

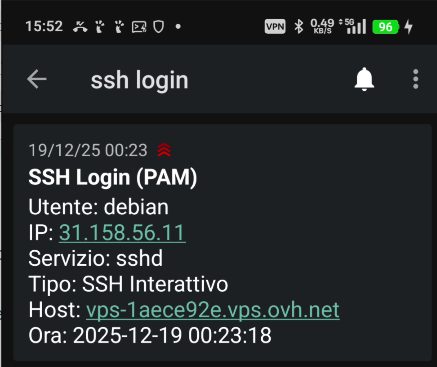

Automatizzare la gestione delle patch di sicurezza è il modo più efficace per evitare vulnerabilità dimenticate, soprattutto VPS e server che non vengono gestiti ogni giorno. unattended-upgrades ti protegge dalle vulnerabilità più comuni, senza bisogno del tuo intervento quotidiano. Se gestisci un VPS o un piccolo server casalingo, non aspettare: attiva subito gli aggiornamenti automatici !